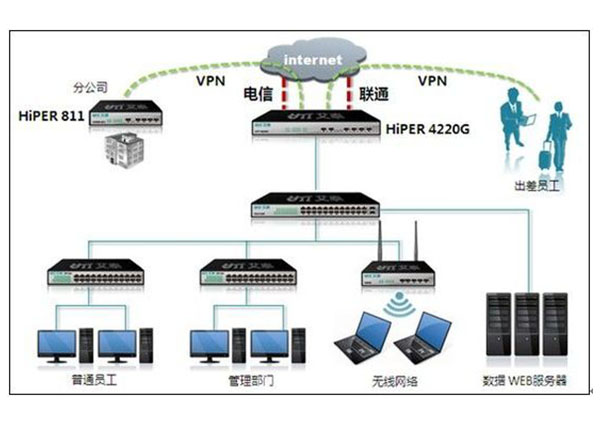

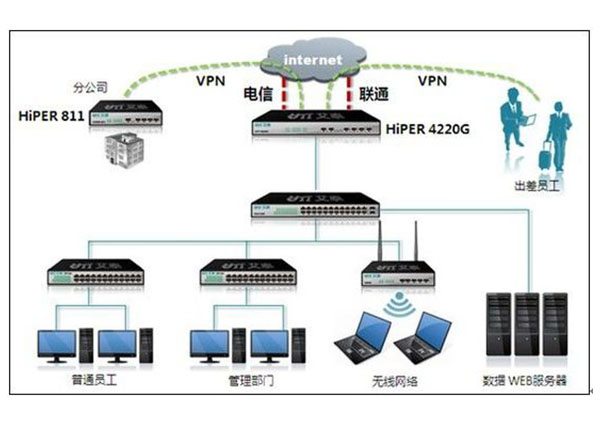

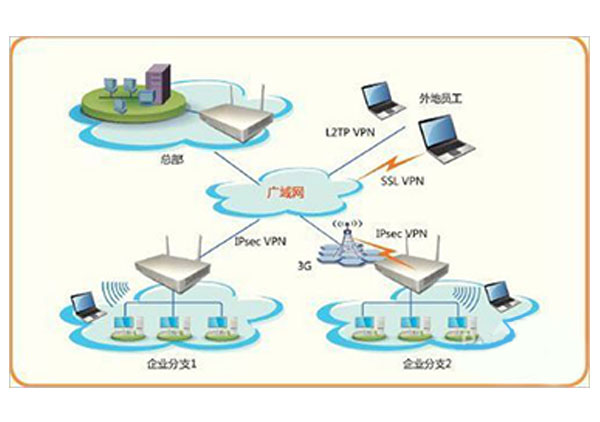

虚拟专网在我国的企业用户中应用广泛,该解决方案可以为用户提供安全稳定的数据传输通道,确保分支机构、移动人员与核心数据中心的通信安全。

VPN(VPN-Virtual Private Network)指的是在公用网络上建立专用网络的技术。之所以称为虚拟网主要是因为整个VPN网络的任意两个节点之间的连接并没有传统专网所需的端到端的物理链路,而是架构在公用网络服务商所提供的网络平台(如Internet,ATM,Frame Relay等)之上的逻辑网络,用户数据在逻辑链路中传输。

应用

适用用于政府、企事业单位总部与分支机构内部联网(Intranet-VPN)

适用于商业合作伙伴之间的网络互联(Extranet-VPN) VPN的功能。

功能

通过隧道(Tunnel)或虚电路(VirtualCircuit)实现网络互联

支持用户安全管理

能够进行网络监控、故障诊断。

特点

建网快速方便用户只需将各网络节点采用专线方式本地接入公用网络,并对网络进行相关配置即可 降低建网投资由于VPN是利用公用网络为基础而建立的虚拟专网,因而可以避免建设传统专用网络所需的高额软硬件投资

节约使用成本用户采用VPN组网,可以大大节约链路租用费及网络维护费用,从而减少企业的运营成本 4)网络安全可靠实现VPN主要采用国际标准的网络安全技术,通过在公用网络上建立逻辑隧道及网络层的加密,避免网络数据被修改和盗用,保证了用户数据的安全性及完整性

简化用户对网络的维护及管理工作大量的网络管理及维护工作由公用网络服务提供商来完成

服务

1)根据用户的需求提供VPN组网方案

设备选型

网络设计。

2)专线接入CHINANET,为用户提供VPN公用网络基础

DDN

FrameRelay

DSL

3)安装调试,根据用户的具体需求,可以选择以下两种配置方案: 建立IP Tunel(逻辑隧道)方式

建立IP Tunel(逻辑隧道)方式

IP Tunel (逻辑隧道)与数据加密相结合方式。

业务优势

VPN不但是一种产品,更是一种服务。 VPN通过公众网络建立私有数据传输通道,将远程的分支办公室、商业伙伴、移动办公人员等连接起来。可减轻企业的远程访问费用负担,节省开支,并且可提供安全的端到端的数据通讯方式。 VPN兼备了公众网和专用网的许多特点,将公众网可靠的性能、扩展性、丰富的功能与专用网的安全、灵活、高效结合在一起,可以为企业和服务提供商带来以下益处:

显著降低了用户在网络设备的接入及线路的投资;

采用远程访问的公司提前支付了购买和支持整个企业远程访问基础结构的全部费用;

减小用户网络运维和人员管理的成本;

网络使用简便,具有可管理性、可扩展性;

公司能利用无处不在的 INTERNET 通过单一网络结构为分支机构提供无缝和安全的连接;

能加强与用户、商业伙伴和供应商的联系;运营商、 ISP 和企业用户都可从中获益。

VPN虚拟专网安全防范

企业限制用户VPN虚拟专网访问可以帮助企业执行安全与BYOD政策,同时减少风险。

为了防止员工有更改设置的机会,关键一点就是要能够预配置锁定VPN参数。预先采取这些积极的措施能够将网络管理员从每次追赶流氓员工以及当网络被攻破的时候加固网络中解救出来

VPN虚拟专网的良好属性

不管部署哪种架构,我们有很多配置选项可用于锁定VPN虚拟专网平台及其提供的功能。所有VPN虚拟专网部署应该具备下面这些特性:

身份验证和访问控制:SSL VPN使用SSL/TLS证书来对端点进行身份验证,以创建一个加密通道,然后通常还会提供一个web界面,支持密码或多因素方法(令牌、客户端证书或一次性密码或代码)的传统身份验证。IPSecVPN通常预配置了网关和客户端之间的身份验证选项,远程用户可以提供用户名和密码、令牌代码等来验证身份。

验证终端设备安全和可信度:在过去几年,VPN产品逐渐增加了终端设备安全评估功能。很多VPN现在可以确定终端设备的操作系统、补丁修复水平、浏览器版本和安全设置,以及是否安装了反恶意软件(还有部署了什么签名版本)。

机密性和完整性:SSL VPN支持分组密码和流加密算法,包括3DES、RC4、IDEA和AES等。IPSec VPN只支持分组密码进行加密。这两种类型的VPN都支持哈希密码进行完整性验证,并且都有不同的方法来检测数据包篡改和重放攻击—通过序列号和哈希或消息身份验证。

VPN虚拟专网的安全

取决于渗透测试期间所检查的VPN的类型,有不同的流程可以遵循。不管使用哪种VPN类型,基本的测试步骤包括:

侦查:决定使用的VPN类型和VPN进程监听的端口。这可以通过端口扫描工具如Nmap做到。根据不同的VPN类型,服务有时候监听在UDP端口500上(IPSec),TCP端口1723,TCP端口443(SSL VPN),UDP端口1194(OpenVPN)或者其他非默认的端口上。

溢出:在成功的识别出VPN关联哪个端口后,可以通过Ike扫描工具确定具体的厂商和守护进程的版本。然后检查该厂商是否包含任何已有的CVE漏洞,可以被Metasploit框架中的已有exploit或者新写的exploit利用。

认证:监听传入连接的守护进程必须正确检查客户递交的口令。不要只是依赖于用户名、密码和使用安全证书来提高VPN服务的整体安全。应该有恰当的密码政策确保强密码和证书一起使用来限制暴力攻击。